Meta redirect s2s

Интеграция предназначена для серьёзных решений без потери кликов.

Шаг 1

Для того, чтобы создать интеграцию с типом Meta redirect S2S выберите пункт Get meta redirect на странице Интеграции.

Шаг 2

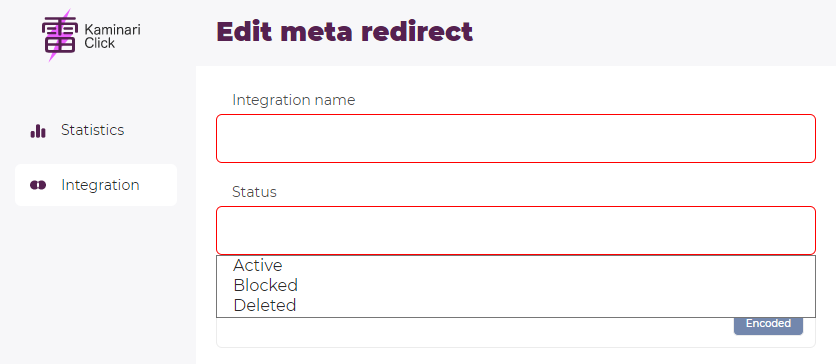

Вы попадёте на страницу создания интеграции. Там надо будет заполнить поле с названием интеграции и выбрать её статус.

Со своим кликворкером

Чтобы все манипуляции происходили на одном домене. Нет потери на редиректах, нет потери на сетевых запросах, потому что скрипт размещается прямо на странице.

Сервер. На кликворвер приходит клик

Собирается инфа о клике, генерится kmnrId, передаётся на /ping (application/json) kmnrId kmnrKey sub1..10 UA в хидере User-Agent IP клиентский (хидер X-Original-IP) IP x-forwarded-for (хидер X-Forwarded-For) IP x-real-ip (хидер X-Real-IP) referrer acceptLanguage Пример: 'accept-language: en-US,en;q=0.9,uk;q=0.8,ru;q=0.7,sr;q=0.6' 'cache-control: no-cache' 'origin: https://test.my' 'pragma: no-cache' 'referer: https://test.my/' 'sec-ch-ua: "Google Chrome";v="105", "Not)A;Brand";v="8", "Chromium";v="105"' 'sec-ch-ua-mobile: ?0' 'sec-ch-ua-platform: "Windows"' 'sec-fetch-dest: empty' 'sec-fetch-mode: no-cors' 'sec-fetch-site: cross-site' 'user-agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/105.0.0.0 Safari/537.36' + {"kmnrKey":"e15f644b-a755-4e96-271c-bd38ba8abb96","kmnrId":"1125570260","utmSource":"test","utmCampaign":"1001","utmMedium":"10","utmSite":"1385282124113622","utmTerm":"222","utmContent":"555666","utmClickId":"8833705265931305","utmBlockId":"94839150","utmPlacementId":"50656068","clickId":432971006,"blockId":333333,"domainId":-2222222,"eventType":"test","susReason":"123"}

Фронт. Кликворкер Шаблон с параметрами и скриптами. Должен храниться на стороне клиента и с какой-то периодичностью подтягиваться от нас.

accept-ch: Width, Viewport-Width, DPR, Device-Memory, Downlink, RTT, ECT, Save-Data, Sec-CH-UA-Arch, Sec-CH-UA-Bitness, Sec-CH-UA-Mobile, Sec-CH-UA-Model, Sec-CH-UA-Platform, Sec-CH-UA-Platform-Version, Sec-CH-UA, Sec-CH-UA-Full-Version access-control-allow-headers: X-Requested-With, Cache-Control, Content-Type access-control-allow-methods: GET, POST, OPTIONS access-control-allow-origin: *

Параметры (заполняются клиентом): {%= url %} - целевой URL {%= kmnrKey %} - kmnrKey {%= kmnrId %} - kmnrId {%= sub1 %} {%= sub2 %} {%= sub3 %} {%= sub4 %} {%= sub5 %} {%= sub6 %} {%= sub7 %} {%= sec_fetch %}

{%l= clickUrl %} - URL, на который скрипт отправит данные {%l= trafficBackUrl %} - заполняем мы

Скрипты: kaminari/click.legacy, clickworker/antifraud.script, kaminari/click.error, kaminari/click.noscript

Наша JS-ка отрабатывает, посылает данные на clickUrl, который расположен на том же домене, что и кликворкер. clickUrl проксирует данные на наш /check.

Кликворкер редиректит на clickUrl.

Данные обрабатываются, пишутся в КХ, на Ping back url (указывается в настройках) шлётся fraud и то, что пришло на /ping req.Header.SetContentType(ApplicationJSON) req.Header.SetMethod("POST")